Приветствую Вас на своем блоге!

Как взламываются сайты? Самый простой и быстрый способ взлома – это подбор логина и пароля в админке. Большинство владельцев интернет-ресурсов оставляют логин администратора по умолчанию, что значительно облегчает задачу взломщикам – им остается только подобрать пароль. Если вы не сделали это ранее, то я настоятельно рекомендую вам сменить стандартное значение «admin» на уникальный логин. Сменить логин и пароль для доступа в панель управления сайтом можно в разделе админки «Пользователи» или через базу данных вашего блога.

Не будет лишним упомянуть, что пароль должен быть надежным – состоящим из 8 и более символов. Какой пароль для своей учетной записи лучше всего подобрать вы можете узнать прочитав эту статью. Так вы усложните задачу взломщикам.

Еще одним замечательным средством для защиты панели управления Wordpres, от применения злоумышленниками программ для подбора паролей, является плагин Login LockDown.

Действие плагина Login LockDown.

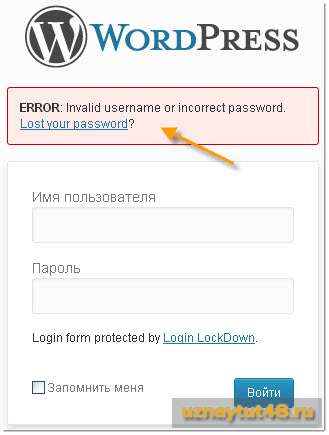

Этот плагин работает по следующему принципу. Он отслеживает, неудачные попытки входа в панель управления интернет-ресурсом и фиксирует IP-адрес и точное время.

Если за определенное время будет зафиксировано несколько неудачных попыток с данного адреса, то плагин заблокирует данного пользователя на время указанное в настройках.

На экран выведется сообщение об ошибке, и взломщик потеряет все шансы на подбор пароля.

Установка Login LockDown на сайт.

Как устанавливать плагины в WordPress, я уже рассказывал в этой статье.

Установка плагина Login LockDown не многим отличается от установки других аналогичных инструментов.

Необходимо зайти в админку сайта, выбрать панель «Плагины» и нажать кнопку «Добавить новый».

После этого откроется стандартное окно добавления инструментов, в котором вы можете найти плагин по ключевым словам или же воспользоваться загрузкой файлов со своего ПК, если вы скачали его ранее.

Далее, необходимо подтвердить установку инструмента и активировать его.

Настройка Login LockDown.

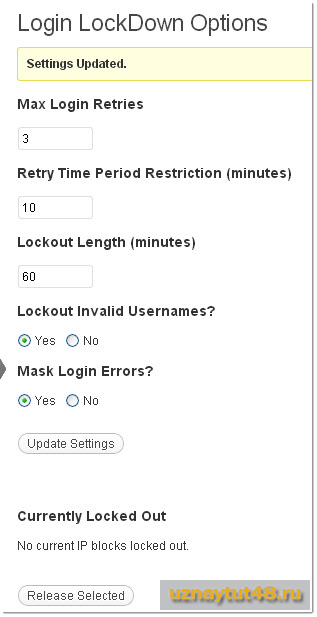

Для того чтобы настроить защиту под свои потребности необходимо перейти в настройки плагина.

Для этого нужно выбрать меню «Параметры» и найти в нем плагин безопасности.

Перед вами откроется окно с настройками инструмента.

Описание настроек плагина Login LockDown.

- Max Login Retries – отвечает за максимально возможное количество неудачных попыток до срабатывания блокировки;

- Retry Time Period Restriction – период времени, за который учитывается ввод неравильного пароля к админке. Тут чем больше время поставить, тем безопасней будет;

- Lockout Length – время, на которое будет заблокирован подозрительный IP-адрес;

- Lockout Invalid Usernames – этот пункт задает проверку верного ввода логина пользователя.

То есть, если его не активировать, то логин можно будет подбирать сколько угодно раз. И вход в аккаунт заблокирован не будет, при условии ввода правильного пароля. Лучше его активировать, так увеличивается надежность блога; - Mask Login Errors – маскирует ошибку ввода данных на экран злоумышленника.

Если его не активировать, то на экран будет выводиться подсказка, что именно вы ввели не правильно, логин или пароль.

Лучше активировать эту функцию.

Так злодей не поймет, что он ввел не правильно, пароль или логин;

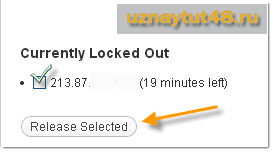

- Currently Locked Out – список, заблокированных IP и время, оставшееся до разблокирования доступа.

Здесь можно отменить блокировку любого IP адреса.

После внесения всех необходимых изменений нажмите кнопку «Update Settings» для того, чтобы они вступили в силу.

Теперь доступ в панель управления сайта будет находиться под защитой плагина и взломщики не смогут применить программы для подбора паролей.

Если у вас не стоит плагин от спама, то рекомендую его установить, это спасет ваш блог от лишнего мусора в комментариях.

Удачи!

Я использую у себя другой плагин для защиты блога от взлома, но суть у него такая же как и тут. Сейчас уже не помню как он называется, но я писал на блоге.

Я тоже использую этот плагин, но говорят, что все равно нужно чаще пароли менять.

Видела однажды блог, который был взломан, так потом объяснила хозяйка. На главной странице появились статьи длина которых более 7000 знаков, на непонятно каком языке,нет форм комментариев, блог не узнать, не знаю, может это что-то другое, но вот такие странные вещи пришлось видеть один раз.

Может там все было из — за того что тег more забыли поставить и никакого взлома.

Нет, Руслан, я зашла на блог Елены, а у нее вместо обычных статей, публиковались файлы то ли коды какие-то, то ли не знаю что какими-то знаками. Но не HTML тоже, я не спец, но отличить могу. Длина сообщений шрифтом примерно 8p примерно 8000знаков.

Хороший способ защиты. Только забавно будет, если часто меняя пароли, подзабудешь и не сможешь войти в админку своего блога ;). Это конечно, же шутка.

А у вас, Юрий, этот плагин давно стоит? И выводится ли где-то сообщение о попытках взлома? Спасибо.

Плагин стоит давно, блокированный ip пока не видел.

Вот я тоже не люблю менять пароли. Не знаю нужно ли это? Говорят, что во первых поменять надо имя пользователя admin, я попыталась, но не смогла, выходит сообщение, что невозможно.

Светлана, в обязательном порядке надо менять имя пользователя admin. Заметьте, подбираются пароли, а не сам логин, потому что взломщики небезосновательно предполагают, что у большинства логин — admin.

Юрий, у вас при открывании страницы, появляется внизу слева окошечко со ссылками на последние статьи. Это сделано плагином или шаблон такой? Спасибо.

Лилия, это шаблон такой.

Советую просто в .htaccess добавить защиту на файл site.com/wp-admin добавив это:

order deny,allow

deny from all

allow from 12.34.36.11

Айпи только свой укажите.

Я такой плагин тоже ставил, а потом сменил на Better WP Security. Там куча возможностей и настроек. Можно, в частности, даже префикс базы данных сменить.

Юрий, какие-то другие защитные плагины для блога вы используете? Мне очень интересно узнать какие плагины для защиты нужно ставить в обязательном порядке.

Конечно использую, как нибудь опишу эти плагины. В данном комментарии пока не буду этого делать.

Я и расчитывала на это, что вы опишите в новой статье про плагины безопасности. Ведь это важный момент в блоггинге и нужен всем. А новичкам самим разобраться в этом сложно. Так что буду ждать этого обзора. Спасибо.

Лилия, плагин Login LockDown, описанный в статье Юрием, стоит на большинстве сайтов. Зачем ещё другие? Не забывайте только обновляться.

Если Вы не против я постараюсь посмотреть, какие плагины Вы используете.

У меня такое чувство, что блог хотят взломать…

Юрий, что Вы такое говорите! Даже не взлом, а простое сканирование без согласия владельца на предмет уязвимостей подпадает под статьи УК. Поэтому нужно согласие. Можете сами проверить себя программой wpscan, она Вам всё выведет, все Ваши плагины, а также возможные уязвимости в них и со ссылками на эту уязвимость и как её использовать.

Добавлю, wpscan не так просто установить. Тем более что у Вас админка закрыта, я не знаю, будет ли она в этом случае работать. Ради интереса поставьте программу себе на комп и попробуйте. Потом расскажете.

В одного моего знакомого блогера, недавно был взломан блог, после чего в выдаче появилось около тысячи на понятных проиндексированных статей, ведущие на разные сайты.

Он написал в Яндекс, ему по советовали постоянно обновлять движок Вордпрес или другой, так как в старых версиях находят изяны, с помощью которых и проходит взлом. Но как говорят «В работе все способы важны».

А вот обновление всяких программ и приложений тоже обязательно ли? Это влияет на безопасность компьютера? Спасибо.

Обновления плагинов и движков, влияет, по поводу программ или приложений на 99% не уверен, но думаю не помешает, так как злоувмишленкии могут найти лазейку и через них!

Программы на ваш сайт никто не позволит вам поставить. Поэтому их и обновлять не надо. Для установки программ существует совсем другое.

Мне про один из плагинов написали так:

| Name: all-in-one-seo-pack v1.6.15.3

| Location: имя сайта/wp-content/plugins/all-in-one-seo-pack/

| Readme: имя сайта/wp-content/plugins/all-in-one-seo-pack/readme.txt

|

| * Title: All in One SEO Pack <= 2.0.3 — XSS Vulnerability

| * Reference: archives.neohapsis.com/archives/bugtraq/2013-10/0006.html

| * Reference: packetstormsecurity.com/files/123490/

| * Reference: securityfocus.com/bid/62784

| * Reference: seclists.org/bugtraq/2013/Oct/8

| * Reference: cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-5988

| * Reference: secunia.com/advisories/55133

| * Reference: osvdb.org/98023

| * Fixed in: 2.0.3.1

Я понял так, что установленный плагин версии v1.6.15.3 имеет уязвимость до версии 2.0.3. И только в версии 2.0.3.1 она исправлена. А по ссылкам можно узнать о характере этой уязвимости.

«фиксирует IP-адрес» это дилетанты со своего IP заходят. К тому же на одном IP может находится несколько сотен пользователей и блокировка IP заблокирует вход сотням другим. Но другого варианта, к сожалению, не остаётся.

Да Алекс, блокировка IP злая шутка, могут пострадать невинные люди, у которых IP адрес совпадает. Помню я на каком то сайте было голосование, то меня не пускало голосовать, писало что с вашего IP уже проголосовано, а мой брат в день по 10 раз голосовал с 3G модема.

Ещё сам провайдер может заблокировать сайт, если идёт взлом многих сайтов на сервере.

У меня один раз было такое, он уведомил о временной блокировке в своём письме.

Если у Вас устойчивый пароль ко взлому, а плагина нет, то хакер будет перебирать пароли часами. Это грузит Ваш сайт и ни Вы, ни пользователь не сможете зайти на него. Ещё и хостер выключит его.

На сайте howsecureismypassword точка net проверяется, как быстро можно сломать Ваш пароль.

«сменить стандартное значение «admin» на уникальный логин» — этого мало. Нужно ещё ник придумывать. В статьях же написано, кто автор.

Уникальный логин — это и есть ник. Автор, автором, а логин(ник), это уже другая история. Я же не ввожу в поле «Login» — Юрий Хрипачев.

Согласен, что не вводите. А что Вы для этого сделали? Не только же новый логин придумали. А admin’а куда дели? У него права какие? Если admin остался, нужно понизить его права. Или я заблуждаюсь?

admina нужно вообще удалить, он не нужен. Ник нужно сразу брать другой, тогда admina не будет.

Также нужно создать сложный пароль, с использованием букв (Больших и маленьких), а также цифр.

Это понятно, что сложный. Но пользователям нравятся простые, хотя простой пароль можно продублировать дважды или трижды. И будет сложный пароль.

Юрий, Вы смогли wpscan установить или считаетет это излишним?

Я не ставил его, пока не вижу необходимости.

Понятно. Но на каждом сайте wpscan находит свои уязвимости.

Посмотрел по поиску на сайте Плагин и обнаружил, что нет статьи про плагин кэширования страниц. Надеюсь, в скором времени появится статья о нём.

Вот недавно заходила на один популярный сайт, а его взломали. И уведомление хакеров об этом имелось. А, спрашивается, зачем? Через сутки где-то владелец смог восстановить доступ к блогу, но, думаю, ему было очень неприятно.

Сама использую этот плагин, но все же не уверена, что это надежная защита…

Хороший плагин, поставил себе. Пока нет проблем со взломами.